Инсталиране и конфигуриране на L2TP

"... Encryption е мощна отбранителна оръжие за свободни хора. Тя осигурява техническа осигуряване на поверителност, независимо кой контролира състоянието ... Трудно е да си представим по-мощен и по-малко опасен инструмент за свобода. "

противотежест на PPTP има и друга технология за виртуални частни мрежи - по-елегантен, сейф, модерен, истината е много по-сложна за изпълнение. На него обсъждаме в тази статия.

Популярни Днес протокол за създаване на виртуални частни тунели - IPSec, работи доста добре с NAT на стандартните UDP портове, и следователно по-интересен за мрежата, в която сървърът се крие зад рутер. IPSec - е съкращение на IP протокол за сигурност. Това допълнително ниво, на върха на IP, което е отговорно за криптиране. IPsec е неразделна част от IPv6 - новото поколение интернет протокол, и по избор разширение на текущата версия на IPv4 интернет протокол.

Тъй като тя работи на ниво мрежа (IP) (Ниво 3 в модела OSI), не е необходимо да се добави функция за криптиране на ниво приложение (като например направено в SSH, DNSSEC, HTTPS и т.н.) С други думи, всички известни че FTP се счита за опасен, тъй като паролата, когато се свързвате изпратен в ясен, но FTP през IPSec е най-сигурните, нищо няма промяна в механизма на FTP не е необходимо да се произвеждат. По този начин, IPSec добавя още едно ниво на сигурност и решава проблема за сигурността е прозрачен за всички приложения.

Преди да преминем към характеристиките на конфигурацията IPSec сървър, трябва да помислите за някои хардуерни препятствия, които могат да попречат на изпълнението на IPSec. По-рано споменах, че IPSec работи доста добре с NAT на стандартните UDP портове. Въпреки това, не всички са толкова розови, колкото изглежда.

NAT-Traversal - стоп разтвор

Каша с IPSec при влизане

Маршрутизаторите с поддръжка на IPsec пропускателен функция понякога се определи наличието на IPsec в UDP пакети и се опитват да извършват пропускателен от тези пакети. Това води до повреда на NAT-T като минимум рутера променя SPI (Сигурност параметър Index), за да можете да следите състоянието на връзката.

Screenshot администратор Asus рутер с IPsec пропускателен

Описаните по-горе хардуерни пречките, които могат да попречат на изпълнението на IPSec, тя трябва да се имат предвид, за по-добро разбиране на механизма. Въпреки това, както знаете, към днешна дата, те успешно са решени.

Не използвайте Authenticated Горен (AH) или режим на транспорта. Използвайте само Encapsulated Security полезен товар (ESP) в режим на тунел. Това е най-сигурният решение с криптографски гледна точка.

Един IPSec приложения за Linux семейство е проект Openswan. Openswan поддържа Linux ядро версия 2.0, 2.2, 2.4 и 2.6, и работи на различни платформи, включително x86, x86_64, ia64, MIPS и ARM.

1. Изграждане и инсталиране от източник Openswan IPSec

Отидете на нашия сървър чрез SSH и да е необходимо да се изгради пакет библиотека:

Създаване на временна папка, например на работния плот (Desktop защитен режим / температура) и навлиза в нея (CD Desktop / температура), ние изтегляне, събиране и инсталирате от източник Openswan (както сме се договорили, тази версия 06.02.38):

Камериер съвет - не изтриете папката с източника, след като инсталирате програмата. Тази папка съдържа скрипт, който е отговорен за премахване на молбата, това се отнася за всички правилно написана за Linux програми. Ако в бъдеще искате да премахнете програмата, събрана от източник и инсталира ръчно, трябва да отидете на оригиналната директория източника и стартирайте го SUDO направи деинсталиране.

Агрегатът трябва да мине без грешка и без допълнително шаманизъм.

2. Настройка Openswan IPSec

Създаване Openswan се процедира, за да изберете. Ще разгледаме конфигурацията, когато сървъра на отдалечения клиент ще се свърже с NAT, ПР или реален или като зад NAT. Ние не смятаме, че тази статия вариант за комбиниране на два отдалечени сървъри или мрежи.

Принудително UDP капсулиране за ESP пакети, дори и ако NAT не е открит. Това може да помогне заобиколи ограничителни защитни стени. Стойност по подразбиране = не, по-добре да се започне с него, ако то е за да работи правилно, опитайте = да.

Парола удостоверяване (споделена тайна) - най-лесният начин, макар и по-правилно да се използват сертификати.

PFS = Perfect Forward Secrecy, тази опция, ако е разрешена, ви позволява да бъдете сигурни, че един и същ ключ няма да генерира два пъти. По подразбиране, PFS = няма. Детайли: PFS - VPN начинаещи.

Rekey опция определя дали връзката трябва да бъдат преразгледани, когато времето изтича. Според дадените примери с Openswan IPSec (/etc/ipsec.d/examples), не е възможно да се промени ключа за достъп, ако е на другия край на тунела% всяка (всеки клиент), така че трябва да предостави на клиента с възможност за промяна на ключа. Това означава, че по подразбиране, Rekey = няма. Въпреки това, аз останах, поради исторически причини Rekey = да, по начин, аз го направих и си тръгне.

тип съединение. Стойностите могат да бъдат тунел. транспорт. transport_proxy. пропускателен. капка. отхвърли. Стойност по подразбиране = тунел, този режим е най-правилното и сигурно. В пропускателен режим, например, ще се извършва не IPSec обработка.

Описание на левия край на тунела. Общо казано, "ляво" и "дясно" относителна концепция и взаимозаменяеми. В нашия пример, да бъдат конкретни, ние вярваме, че на левия край на тунела е сървърът, нали - отдалечения клиент. Но те могат да бъдат разменени, и нищо от тази промяна не трябва да бъде.

десния край на описанието на тунела. leftprotoport и rightprotoport са параметри, които позволяват протоколи и портове съответните съединения. Те се наричат също Порт селектори. Аргументът - номер или име, което може да се намери в / и т.н. / протоколи, например leftprotoport = ICMP, или комбинация от протокол / порт, например TCP / SMTP. Портът може да бъде определен референтен номер (25) или име (SMTP), който може да се намери в / и т.н. / услуги. Ключова дума% всякакви средства, които позволяват всички пристанища на посочения протокол. Най-често тази опция се използва за да се позволи L2TP пакети над UDP порт 1701: leftprotoport = 17/1701. Някои клиенти, като например по-старите версии на Windows XP и Mac OS X, някои използват произволно избрани пристанище с най-голям брой. В този случай е възможно да се използват rightprotoport = 17 /% има такива, да се даде възможност на всички UDP трафик за тази връзка. Друг временно решение - точка 17/0, което означава, че всеки един UDP порт (UDP порт не "0" е).

авто = добавите което означава да се зареди на съединението, но не го изпълнява. Други значения: игнорират, маршрут, започнат.

Доплащане! файла с паролите искате да блокирате:

Когато настройките са завършени, рестартирайте IPSec:

(Други налични команди: пускане, спиране, версия)

3. Проверка на функционалността IPSec

Ако вашата VPN сървър е самата рутера, и разполага с 2 мрежови интерфейси, добавете няколко правила в IPtables на входа на веригата:

Сега се създаде VPN връзка от типа клиент машина за L2TP / IPSec в посочения от вас да споделяте тайна и всяко име / парола, и да се опита да се свърже с него. За да следите процеса на свързване в режим на реално време, използвайте командата:

Връзката се прекъсва, но трябва да се намери дневника auth.log на сървъра опитва да се свърже с този доклад: «STATE_QUICK_R2: IPsec SA режим, установен тунел».

Клиент в ppp.log дневник трябва да е приблизително (дневниците на Mac OS X Snow Leopard):

Въпреки ppp.log на планински лъв да бъде по-информативен:

Това означава, че IPSec работи с предварително споделен ключ.

Можете да използвате няколко полезни команди, за да проверите състоянието на IPSec:

Отборите провери доклада, можете да видите това:

Това означава, че трябва да се направи това, което тя иска, в противен случай вашата мрежа ще се задръстят с ненужни ICMP пакети. и това не е добро.

За да забраните изпращане и получаване на ICMP пакети лесният нещо да направя и да изпълни черупка-скрипт, както следва:

Още веднъж, тече Sudo IPSec се провери и да се уверите, че всичко е в ред.

Не да се бърка с низ

Както е описано в изпращане на потребителя Openswan е нормално. Просто се уверете, че всички други важни параметри са маркирани като [OK].

L2TP осигурява тунел за комуникация, но не осигурява криптиране и автентификация (точно да се каже, че L2TP идентифицира потребителите, но не komp'tery). Следователно, L2TP често се използва във връзка с IPsec. Прави впечатление, че Apple и Microsoft наричаме технология за сигурност L2TP VPN, но не уточни какво е обезпечено реалното сигурността чрез IPSec.

Изпълнение на L2TP, която най-често се използва с IPSec от Opensawn е xl2tpd.

xl2tpd може да бъде инсталиран от хранилището на текущата версия на Ubuntu:

И можете да направите още по-хитър, и инсталиране на нова версия на по-достъпен през миналата хранилището Ubuntu (13.10 по време на писане). За това в /etc/apt/sources.list трябва да добави хранилището (в този пример, е хранилище за версия 13.10):

И тогава един отбор

На следващо място, отворен /etc/xl2tpd/xl2tpd.conf конфигурационен файл и да го доведе до съзнанието за това:

Съдържание /etc/ppp/options.xl2tpd файл:

Гледайте най-новите записи в дневника можете да трасира команда:

Сега, когато сте инсталирали и конфигурирали L2TP, ние проверяваме работата си. Добавяне на потребител тест в / и т.н. / ПЧП / симпатяга-тайни:

Презареждане xl2tpd, изпълнението на командата:

Също така, следните команди могат да бъдат полезни, когато отстраняване на грешки:

- команди за пускане и спиране на xl2tpd;

- L2TP работи в режим на отстраняване на грешки;

В допълнение, ако използвате IPTABLES да fayervolinga, уверете се, че на препращане на пакети е включена, така че можете да сърфирате в интернет, след свързване с VPN. За да направите това, изпълнете следната команда:

Сега на клиентския компютър, редактирайте VPN връзката, която сте създали в стъпка 3 (функционални тестове IPSec), чрез добавяне на името на даден потребител тест и парола.

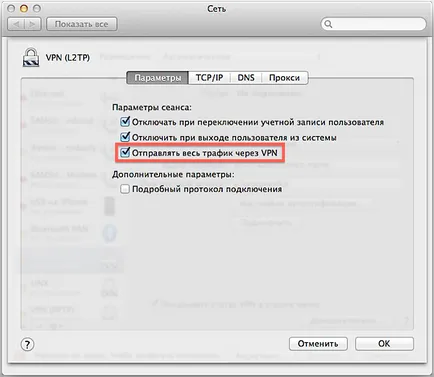

Опитайте се да се свържете. По това време, връзката трябва да бъде създадена без грешка. Желателно е да се наблюдава в реално време, съответстващи на трупчета, за да разберем по-добре процеса на настройка на връзката. Ако всичко е наред, да включва и опция "Изпрати на целия трафик през VPN» на клиента, и проверете дали в интернет работи в този режим. Това ще даде възможност да се разбере, дали работи в IPtables препращане на пакети правилно. Също така проверете какви DNS сървър получава клиент, препоръчани от двете L2TP сървър, DNS неправилно може да стане видима причина неизправност на интернет.

След рестартиране на компютъра Плутон (ядро Openswan) някак си не се стартира. Това си личи неспособността да се свържете за VPN, и ако въведете IPSec командата Sudo провери, ние откриваме следния извод:

Аз наистина не разбирам причините за това поведение, просто добавете следното (вече ви е известен) сценария в /etc/rc.local: