Broadcast буря - тя отбелязва по различни поводи

Излъчване на буря (излъчват буря) - е кошмар в мрежа, когато за секунди парализиран трансфер полезна трафик през центъра за данни мрежа. Както се случва и това, което ние си мислеше по-рано - в днешната публикация.

Къде са отишли

Ако отговорът е не, и по време на изпращане на неизвестно с единично няколко ключове са затворени в пръстена, изпращане обратно "подател", което, разбира се, го хвърля отново до всички пристанища, както и какво трябва да прави. пакет "сираци" данни се връща и далеч отново лети. Всеки следващ кръг на "глава" предаване наводнение е съпроводено с експоненциалното нарастване на броя на пакетите в мрежата сегмент. Много скоро тази лавина от "десетки" лента порт предаване, фонът е красива "цирей" претоварени CPU ключове - и вашата мрежа се превръща в паметник на себе си.

Причината за бурята може да бъде като хакерство и паля собствения си инженер при създаването на оборудването - или дори за сривове. С други думи, никой не е имунизиран.

Имаше инцидент

Както се оказа, един от служителите смесени хардуерни портове на клиента - и обгърне му brodkastovogo топология на ниво домейн. Това се случва.

Ясно е, че рискът е, преди всичко, търговски центрове за данни: резервна връзка за всеки клиент по себе си е излишни връзки между превключватели. Въпреки Networker корпоративни центрове за данни, аз също не бих препоръчал да се отпуснете: близо разсеяно няколко ключове един върху друг и може да бъде в сървъра.

Добрата новина е, че когато компетентен подготовка можете да се отървете от лек шок, когато в противен случай тя ще има една проста услуга.

Започнете с мрежата, като сегментиране на VLAN. когато мрежата е разделен на малки изолирани сегменти (вина домейни), буря, "покрити" една от секциите, и тази част е ограничен. Е, в идеалния случай. В действителност, мощна буря, уви, е в състояние да "хвърлят" чанти и така наречените независими виртуални мрежи, също.

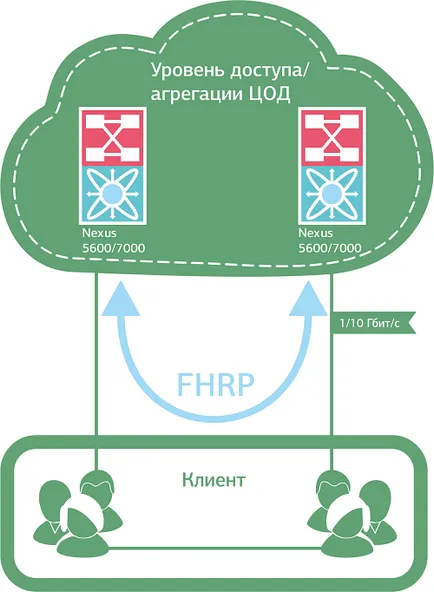

При хубаво тук е необходимо да се откаже от "затворен кръг" VLAN в рамките на своята инфраструктура, както и свързването на клиентите на мрежата (в случая на център търговски данни). Например, използва FHRP протоколи и U-образна топология на слой за достъп.

U-образна топология избягва кръглостта

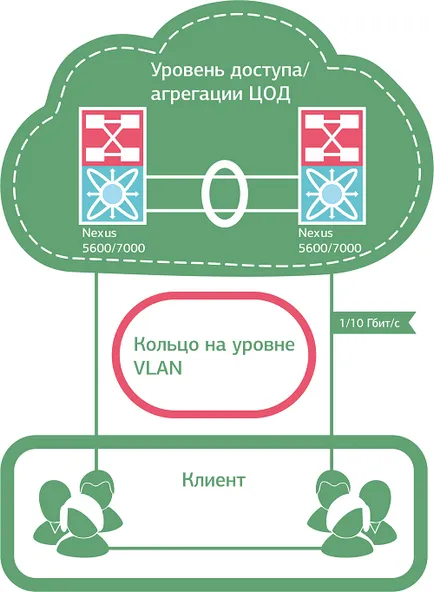

В някои случаи, обаче, от "кръглостта" къде да отидат, ако искат да. Да речем, че искате да се разположи устойчиви на грешки (2N) инфраструктура за клиента, за да се свържете с нашия облак. Клиентските VLANs Тук имаме "препращат" вътре инфраструктура облак във всички ESXi домакин на група от виртуализация - това е самото решение предполага пълна резервираност на всички елементи на мрежата.

Гледаме на снимката - виж на ринга.

Пръстен топология се случва, когато напълно излишни канали за комуникация и инфраструктура на клиента

Какво става, ако - "Властелинът на пръстените"

Можете да направите различни неща и всеки вариант, както обикновено - техните ползи и разходи.

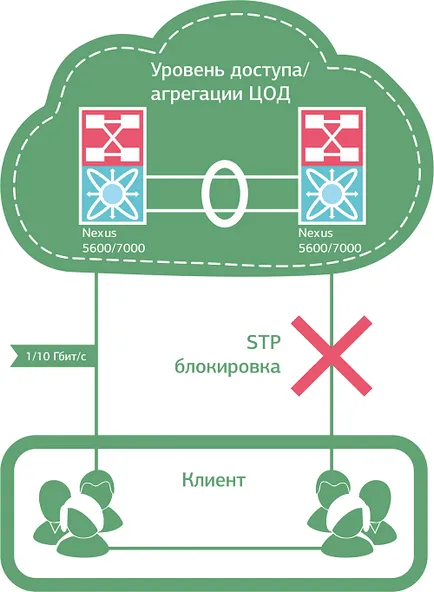

Ето, например, RSTP протокол (версия SpanningTreeProtocol) може бързо - в рамките на 6 секунди - да се намери и "почивка" brodkastovye цикъл. Той ги открива чрез обмен на BPDU (Bridge отдел Протокол данни) съобщения между ключове и "паузи" заключване резервни връзки. В случай на проблеми с главния канал RTSP пренарежда топология използва тази пристанището.

Хубавото като цяло, но има един нюанс. Под всяка VLAN се разпределя един RSTP процес, броят на процесите, за разлика от VLAN, много ограничено и рязко увеличение на броя на VLANs в рамките на една мрежа RSTP процеси, които не могат да бъдат достатъчно обичайно. Това е за центъра на корпоративните данни ще, и за рекламата - с все по-нарастващия брой клиенти (VLAN) - вече не е така.

В този случай, има MSTP - подобрено и допълнено издание на RSTP. В състояние е да се комбинират няколко в един VLAN STP процес (например), че по-добър начин влияе на мрежа мащабируемост, "таван" тук е 4096 клиенти (Максималният брой на VLAN). MSTP също контролира трафика MST разпространение процеси между главния и готовност връзката, и дава възможност на разтоварят "диск" се включва, когато е необходимо. Въпреки това, MST, трябва да може да работи, има и най-малко един мъдър човек в скъп състояние (което не е достъпна за всички).

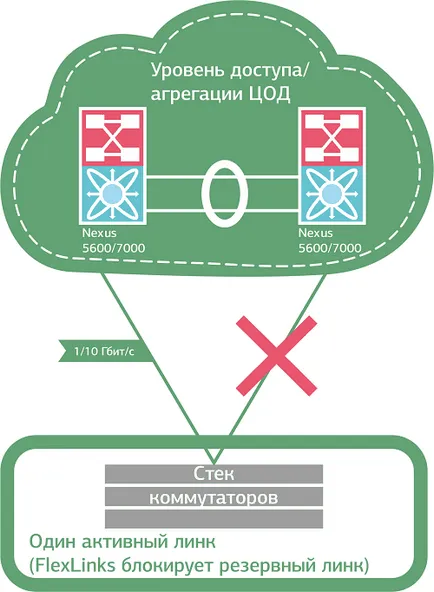

RSTP протоколи и MST «почивка» примката, като блокира движението по един от каналите

От доказани алтернативи MSTP може да ви посъветва FlexLinks от Cisco, които ние използваме, когато има ключ или купчина под едно единствено контрол от страна на клиента. FlexLinks да резервирате връзките ключ без използването на STP, "присвояване" на всяка двойка основния и резервния пристанища. Използва се в слоя за достъп (достъп) при свързване на оборудване от различни компании въз основа на бримката на триъгълник в търговски центрове за данни. Много лесен за настройка план инструмент, който сам по себе си е хубаво, и може да разчита на по-голяма стабилност на услуги (в сравнение, например, STP). Ще се влюбите FlexLinks за миг превключване на съкратените линкове и балансиране на VLAN натоварване - и тогава, може би, спра да те обичам за възможността да го използват изключително в топологията Извитата триъгълник.

В топология Извитата триъгълник може да се постигне моментално да се превключва между каналите за трафик в случай на повреда

Сега отвлече вниманието от областта на техниката. Харесва ли ви рентабилността, както и аз я обичам? След това ще бъде интересно да се знае, че и MST \ RSTP и FlexLinks, блокиране на излишни връзки, на практика елиминира половината от цикъла на движение в пристанищата в природата.

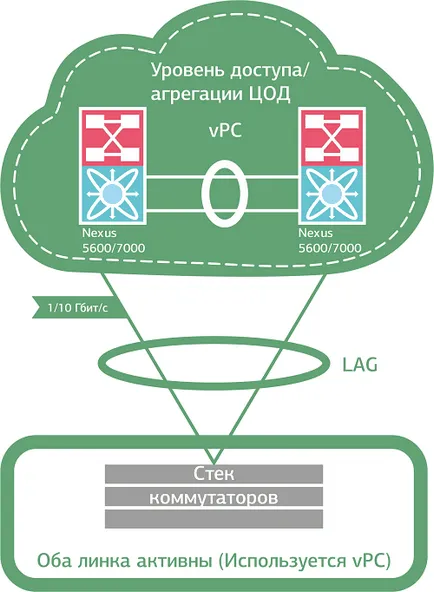

Но решения, които не го правят: Cisco VSS (Virtual Switch System), Nexus VPC (виртуален порт-канален), Juniper виртуален рутер и други mLAG подобните (multichassis връзка агрегация) технология. Добър, която използва всички налични връзки, като ги обединява в един логичен EtherChannel. Оказва се, един вид преминаване клъстер, където блока за управление на един от превключвателите (Control-равнинни) "Таксита" всички връзки на клъстера (Data-Plane). В случай на текущия контрол и самолет провала на неговите правомощия се прехвърлят автоматично "оцелял". Ние използваме Cisco Nexus VPC за балансиране на натоварването между връзките на клиенти, които в един и същи ключ или стека. Ако от страна на клиента два отделни ключа свързана общ VLAN, добавете към схема STP.

Сливане на записи в един логически канал решава проблема с бури и не влияе на работата

Ако имате облак

Виртуализация, за възстановяване след бедствия облачни услуги, разпределени между центровете за данни, както и други клъстерни решения - всичко това изисква малко по-различен подход към организацията на Layer 2 мрежа. Извадете STP на мецанина - револвер трели.

Трели използва механизма за маршрутизация на Ethernet-ниво и изгражда себе си без вериги brodkastovogo начин за движение, като по този начин предотвратява появата на бури. Е, ако не е чудо? :) Повече трели ви позволява да разпределите равномерно натоварването между Link (до 16 записа), да се интегрират разпределени центрове за данни в единна мрежа, както и гъвкавостта контрол на L2-трафик. Трели - общ стандарт, който бързо се появиха възможности vendorskie: FabricPath от Cisco (което ние използваме) и VCS от Brocade. Juniper разработи своя собствена технология Qfabric. позволява да се създаде един Ethernet фабрика.

Какво протокол ще ви даде 100% защита от бурята? Точно така, не. Следователно, може да се интересуват от тези два инструмента:

• Буря-контрол

Тя ви позволява да настроите "квота" в секунда от размера на brodkastovyh пакети, преминаващи през един порт. Всичко, което е повече от "квоти" - отхвърлени, и по този начин се контролират от товара. Някои нюанс е, че Сторм-контрол не може да се прави разлика между полезна трафик от отломки.

• Контрол самолет полиция (COPP)

Нещо като буря-контрол за процесор ключ. Когато brodkastovom буря, наред с други неща, броят значително увеличава ARP-запитвания. Когато този брой надхвърля лимита, процесорът е заредена със 100% - и мрежата е ясно, ти каза "довиждане". COPP може да "освободи" брой ARP заявка и по този начин се управлява натоварването на процесора. Справя с broadkastovymi бури от надничащи точки, а с най-различни DDoS-атаки - това е проверено.

Как да се изгради мрежа от смърт доказателство

Така че, какъв вид опции, които сме тествали върху себе си и използване в зависимост от входа:

1. U, V и U-образна топология + RSTP (MST) + контрол буря + Copp.

Основен комплект, главно за търговски центрове за данни, които трябва да бъдат свързани към собствената си мрежа от голям брой външна мрежа (неконтролирани) - и тъй като тя е много желателно да се предотврати появата на "контури" като цяло.

Ако U, V и U-образна топология не е така ", съкратено" версия на RSTP (MST) + контрол + буря COPP също е хубаво.

2. Ако има проблем с максимално използване на възможностите за оборудване и канали, погледнете версията на mLAG (VSS, VPC) + контрол + буря COPP.

3. Ако вече имате Cisco или Juniper оборудване и няма противопоказания за топология, опитайте комбинация от контрол + COPP буря Flex Връзки / RTG +.

4. Ако сте slozhnosochinenny случай с разпределени обекти, както и друга виртуализация изкушения и гъвкавост, вашата версия на трели + буря контрол + COPP.

5. Ако не знаете какво вашия случай - ние можем да говорим за него :).

Основното нещо - да започнем да правим нещо точно сега, дори и ако искрено мисля, че brodkastovy буря е нещо, което се случва на другите. В действителност, на бурите "покрити" мрежи от всякакъв мащаб, както и правят глупави грешки, дори и хората, които, както се казва, двадесет години по чл. "И нека да ви вдъхнови да използват" (с).