Bluetooth Преглед сигурност, част 1

Въведение vBluetooth

Bluetooth Първоначално беше планирано като сигурна форма на комуникация. Т.е. то включва удостоверяване, криптиране, контрол на QoS (качество на услугата - QoS) и други защитни функции. Каквото и да е, в тази статия ще покажем, че Bluetooth е уязвима в някои случаи, в резултат на което нападателят вече може да извърши успешна атака срещу Bluetooth устройства.

Към днешна дата, BT технология позволява:

Технологията е постоянно разглежда и актуализира, за да стане по-бързо, BT, по-безопасно и по-евтино, както и да добавите допълнителни функции.

VozmozhnostibezopasnostiBluetooth

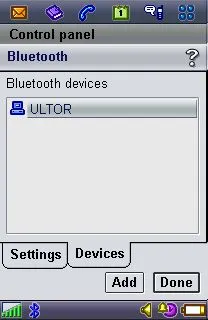

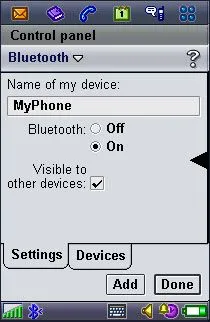

Най-известният и основната функция на механизма за безопасност на Bluetooth - е възможността да изберете състоянието на устройството: "Видими" (други устройства) и "невидимо" ( "откриваем" "не-откриваем"), както се вижда от примера на преносимите компютри, на фигура 1.

Фигура 1. RezhimBluetooth "Видима" или не.

Когато Bluetooth устройството е в "вижда" режим, можете лесно да генерирате радиус сканиране и да устройството с помощта на компютър и да качват лична информация. Как да показваме по-долу. Този метод може да се използва лесно да крадат лични данни на високопоставени хора и известни личности, които често не разбират технологията Bluetooth.

Кастрене и методи за защита VT

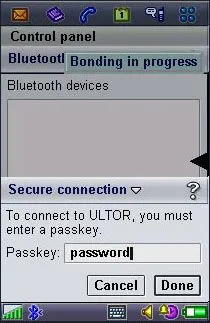

Фигура 2. Пример на процеса на удостоверяване на BT кастрене

Тъй като сключването на правилния ПИН - кода, и двете устройства ще генерират едно от ключовите звена, които могат да бъдат съхранени в устройството и позволяват да пропуснете процеса на разпознаване на следващия опит да се свърже с вече сдвоено устройство.

машина за проблеми

Опасността от фалшив AP