Блогът е - Правила jetico персонална защитна стена - GQ

NB! За съвети за създаване на JPF контакт тук. Аз не давам съвети, особено на JPF2.

Малко по-рано писах за по мое мнение най-добрата защитна стена за Windows. И той обеща да изложи на правилата за него. Това е, което правя. Всъщност по-долу файлове, но първо някои обяснения как точно си представям на защитната стена в Windows.

Филтриране на трафика на ниво приложение не се прилага за функциите на защитна стена. Да, защитната стена може да осигури интерфейс за приставките да се даде възможност на приставките да се извърши такова филтриране (DNS кеширане, рязане на банери и изскачащи прозорци от HTTP, проверяват Antivirus файлове, натоварени на различни протоколи), но това не трябва да бъде вградена в ядрото (кимване към Norton, Kaspersky, и други подобни).

Всъщност, изборът ми падна на Jetico, защото тя е единствената защитна стена, която отговаря на всички изисквания, посочени по-горе (с изключение на точка 3.1 - атака откриване все още може да се реализира чрез създаване на правило, което съответства на нападението, но за реализиране на реакцията към него в защитната стена на формуляра avtoperekonfigurirovaniya - не). В този случай, той е изключително стабилна и най-важното, на икономичното използване на системните ресурси.

Ако се интересувате, аз се опитах следния минимум от конкурентите:

Преди да се пристъпи към създаване JPF се опита да формулира някои фон, от която съм дошъл.

Всички програми могат да бъдат разделени в три класа:

- Доверени приложения, които не трябва да се прилагат никакви ограничения.

- Програми, които могат да се свързват само към конкретна услуга на конкретен сървър.

- Програма, която забранява всички.

В същото време за програмите в първи клас трябва да има възможност за задаване на ограничения върху "Зоната":

- Позволете връзки само от локалния компютър.

- Позволено, за да се свържете към домашната си мрежа компютри.

- Разрешено връзка към компютъра от местен интернет доставчик.

- Разрешено връзка за всички.

Както можете да видите, всъщност, се вложени тези граници (глоба резолюция): ако позволите на програмата, за да се свържете с местния доставчик на мрежови, много към домашната ви мрежа, за да се забрани, няма смисъл.

Нека се обърнем към програмите на 2-ри клас.

По някаква причина, много защитни стени (JPF и правилата, по подразбиране не е изключение), така или иначе реши да създаде правила за прилагане под формата на "Програмата за Bat! - Този е-мейл програма, и тя трябва да върви само към порт 25 и 110 ". Какво доведе? Или, потребителят е принуден да се периодично мушкам мишка в изскачащ прозорец със съобщение, че програмата се изкачи до някъде другаде (особено често това се случва с браузъри, тъй като потребителите са склонни да забравят да се отбележи, че в допълнение към всички порт 80 има и HTTPS (443), FTP контрол (21 ), прокси (1080, 3128), а всъщност често се намери на уеб сървъра екзотични пристанища да не говорим смешно soedienii с FTP-данни в пасивен режим). Fun се случва, когато това правило също добави: "но от друга страна тя не може да ходи", а след това дълго се занимава с въпроса: "Защо не мога да използвам IMAP (POP3S, съобрази с IMAPS, SMTPS - заместител на вкус)?"

Но най-забавно да дойде: да кажем, че по някаква програма за електронна поща, ние все още се изискват необходимите ограничения върху пристанищата. И какво? Това ще ни предпази от престъпни хакерите ( "твърде много" интелигентност програма)? В действителност, не много. Да, ако по-горе TheBat! все още се изкачи на уеб сайта на производителя, с цел да попитам неговата законосъобразност (което той все още не е така), ние го забелязали, но той може да направи по-хитър: изпрати нищо през 110Y порт на сървъра контролирана от производителя (или нарушител, ако ние Ние говорим за опитат да проникнат).

Така стигнах до извода, че в действителност, в повечето случаи или се надяваме програмата и да я даде пълна свобода в рамките на определен район, или ние не й вярва и се оставя да отида само до определено пристанище определен сървър (например, за да отидете на сървъра на разработчика - проверка obnovlyaniya ).

По отношение на програмите на трети клас ( "Програма, която забранява всички"), очевидно е, че това е изроден случай на ограничена площ.

Очевидно е, че не всички програми могат да бъдат отнесени към тази 3м (или по-скоро сега 2m) класове. Най-очевидният на Контрапример - програмата класификация на 1mu клас, но въвеждането на допълнителни правила, които позволяват на отделните връзки извън rasreshennoy програма Zone, или, обратно, да забраняват всякакви връзки вътре (в случай, че всичко е възможно, но да чукам на разработчика).

За да се избегне тази неприятна ситуация може да бъде преформулиран, въведена класификация, както следва:

- Програма, която е достатъчно, за да определя максимално допустимия област достъп. (Повечето програми)

- Програма, която е необходимо да се създаде зона за достъп, както и допълнителни правила разширяват (или стесняване) на програмата е право (вътре) на зоната. (Обикновено като основен зона за достъп се издава зона "нищо" или област "Всички")

Ур. Сега можете да продължите да се опише това, от моите правила. Въпреки че има 🙂 Първо няколко думи за вътрешната логика на Рамката за съвместно, което ми се струваше не е напълно очевидно, и са принудени да се справят с него няколко дни преди да разбера какво се случва.

Въпреки факта, че всички правила JPF доставени в една таблица, в лечението им има няколко функции. обработка на правила се инициира в три случая:

- Взаимодействията процеси (поставяне на куки, един процес, друг разговор, и т.н.)

- Обработка входящ / изходящ пакет

- Изпращане / получаване на ап пакет

Ако се лекува взаимодействието на процесите, Рамката за съвместно идва от масата на корен само тези, в които има правила "Process Атака".

Ако се употребява входящ или изходящ пакет, тогава преходът е само една маса с правила от типа "Система протокол" и "Система за ПР" и "Приложение". Трябва да се отбележи, че Stateful инспекция работи не само на пакети идващи в рамките на вече установената сесия, но също така и на опаковките, които пристигат на пристанището, което е в момента, ще и да чуе.

И накрая, в обработката на изпращане / получаване на пакети приложения скок се извършва само в таблицата с "Приложение" тип правила.

Фактът, че всички три вида на предоставяните в кореновата маса маси (освен тях не може да има повече и по ред, различен избор на площадка) мен лично най-напред малко объркващо.

За тези, които не разбират:

Това означава алгоритъм psevdoformalnom език.

PF:

за всеки тип маса или IP мрежа в таблицата с корен

за всяко правило от масата

ако са изпълнени всички условия, правила, резултатът е: = присъдата правила;

Иди AFTER_PF;

>

>

РЕЗУЛТАТ: =. (Никога не се интересуват от това, което присъда dzhetiki по подразбиране)

AFTER_PF:

Ако резултатът == Отказ, за да отхвърли пакета и да се измъкнем от манипулатора

AF:

за всеки тип приложение на таблицата в таблицата с корен

за всяко правило от масата

ако са изпълнени всички условия, правила, резултатът е: = присъдата правила;

Иди AFTER_AF;

>

>

РЕЗУЛТАТ: =. (Никога не се интересуват от това, което присъда dzhetiki по подразбиране)

AFTER_AF:

Ако резултатът == Отказ, за да отхвърли пакета и да се измъкнем от манипулатора

премине пакета, за да стека Windows и от манипулатора

На първо място почти всички таблиците там в началото и в края на забраните по правило с присъдата продължават, който може да бъде използван за цел отстраняване на грешки.

Таблица протоколи на маса - позволява на ARP и WiFi.

Таблица Таблица за кандидатстване - в електронната таблица се дава само на няколко правила за svchost.exe позволяват DNS и DHCP. По принцип, тази таблица може да се постави и други правила, създадени ръчно. Също така от тази таблица, наречена Попитайте маса потребителя в края на която запитването е изход за потребителя (на правилата, генерирани от това искане се съхраняват също така в таблицата).

Таблица Таблица за кандидатстване (и неговата ПОДТАБЛИЦА Попитайте Потребител) като присъди могат да използват следната таблица:

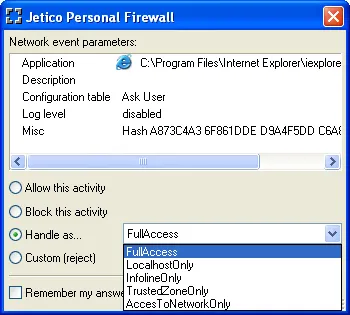

По този начин, когато някое приложение се опитва да получи достъп до мрежата, ние може веднага да посочите максималната сума за него (приложение), зона за достъп от падащото меню:

Връщайки се към предварително въведени класове на приложения:

- За програмите на 1-ви клас, е достатъчно, за да се уточни шаблон маса в съответствие с разрешена зона.

- За програмите на 2-ри клас, е необходимо да се уточни шаблона за електронна таблица, и наред с правилата преди това, допълнителни правила разширяват / присвити програма права.

PS. В моите правила няма правила за PPPoE. тъй като PPPoE е конфигуриран модем. Ако имате компютър, той е конфигуриран, че е необходимо да се добавят съответните правила в таблица протокол Таблица.

Извличане на файлове от архива в C: \ Program Files \ Jetico \ Jetico Personal Firewall \ Config

NB! Рамката за съвместно проверки за двоичен шах, така че ако имате различна от моята версия на Windows (имам XP SP2), инж правилните правила за svchost.exe в таблицата за настолни приложения (DNS и DHCP) - просто изберете от контекстното меню "Edit" и поставя като вашата кандидатура svchost.exe.

56 Отговорите на "за Jetico Personal Firewall Правила"

Вие казвате, че този софтуер ще се справят с маси FullAccess - създаване на подходяща правилото, и добавя своя правило, което забранява, че не трябва да бъде пред него. (Е, или първо накара програмата до мястото, където това не е необходимо да се изкачи - да попита JPF - добави блок правило, а след това се опита да отиде на правилното място и да добавите правило за FullAccess на присъда).

Тогава бърникането статия, че е имало повече от очевидно.

Добър Разбира се, че с всички измисли, но това, което е хемороиди! 🙁 в подобна обстановка, в един обикновен персонален Fire просто неприемливо, има ли кошмар за потребителите. Може би все още във втората версия (ако, разбира се, все още е) все още се правят доста ясен и прозрачен.

За професионална всичко е ясно и най-вече много по-прозрачен, отколкото други защитни стени. Единственото нещо, което обърква е поставянето на всички видове маси в един корен. IMHO направи това дали да се изкорени три таблици: за приложения, опаковки и куки / Attac - би било разбираемо.

единични професионалисти и обикновени хора са по-голямата част. Може би повече, че разработчиците са го оставили безплатно. защото е малко вероятно, че ще бъде някой закупуване. За мен лично, ясно и прозрачно са настройките в персонална защитна стена на Kerio. Единственият му недостатък за мен в своите интензивност на ресурсите (твърде много натоварване на процесора при високи скорости в LAN, около 5-10 MB / сек).

Здравейте 🙂

Хе, ако искате да опитате моите правила - 1-во се опита да преведе статия по-горе на английски. Аз \ 'Не съм готов веднага да го преведете себе си сега 🙁

Основната идея, че за всяко приложение, предпочитам да не се брои правила (позволи до 80, 8080 пристанища и спрете някой друг), но да зададете \ "ниво на достъп \": пълен, InfoLine (че \ "е моя ISP с безплатен трафик вътре) , localnet (моя рутер, друг компютър и т.н.), Localhost и access_to_network_only. Последният е JPF специфичен, тя позволява \ "достъп до мрежата \" (виж JPF наръчник) и отрече нищо друго.

Тези нива Acess може да бъде установена в диалоговия произведени от \ "Попитайте \" като \ "присъда \". (Виж снимки по-горе)

В някои (редки) случаи мога да добавя някои ръчни правила за приложение, за да се свие (например, за да забраните информация шпионин изпращане на разработчика), или да увеличите (например приложение има достъп само моя ISP, но също така да може да влиза разработчик сайт, за да се провери за актуализация ) нива на достъп.

Това \ "е основната идея на моята конфигурация. В статията по-горе има някои философия за това.

BTW, като си спомням (може да \ 'т се покажат в този момент), трябва да има някои правила, като например: за огън и нещо друго.

И последното: в моите правила ли да използвам някои \ "\" зони, които се определят в XML предлага и в архив.

За съжаление, тази ми бъде Вавилон превод от английски на руски, лошо!

Йе, че превод звучи като "Как се създава приложение на приложение в GQ файл на правило Jetico е". Е, на руски е по-безсмислено 🙂 ми backtranlations добавят някои прав словоред 🙂

Оставете зад моя руски език.

Във вашия "seting.xml" файл "Инфолайн Zone" Виждам това IP

83.217.192.0/19, 87.228.0.0/17, 89.169.0.0/16, аз трябва тази промяна, за да ми ISP IP?

Благодарим Ви за препоръката. Най-накрая намерих FW с приличен интерфейс. Рамката за съвместно създаден приблизително същия дух.

Малко по-притеснен, че аз не разбирам някои основни неща. Какво е "правила протокол" и "системно IP", каква е разликата? Например, по време на жизнения цикъл на TCP-връзки се наричат и "протокол" и "приложни", или просто някой? В какъв ред?

Съветва какво да се чете за просветление.

Малко по-притеснен, че аз не разбирам някои основни неща. Какво е "правила протокол" и "системно IP", каква е разликата?

Аз също не разбирам какво се случва.

В собствената си статия, нищо не е намерено.

Въпросът ми не е за статията, и като цяло за механизмите, които контролират Рамката за съвместно правила.

Той отбеляза, че JPF има 3 вида правила (или 4?)

атака Process правило (това, докато не напуснат)

правило за кандидатстване,

Протокол правило / System IP правило.

За мен, толкова дълго, тъй като е ясно, че той контролира правило Application TCP-в комуникацията, за когото знам, че съвсем леко. Въпрос: в процес на TCP-в комуникацията на правилата на протокол правило / IP правило система по някакъв начин засегнати?

Общият план на тези правила?

Имам смътното усещане, че тук имаме нужда от програма за обучение може да посъветва да четеш?

Филтриране на Winsock гнезда. има задължителни приложения.

Протокол правило / IP правило System

филтриране на ниво пакет, както при конвенционалните пакети защитни стени. обвързващи заявления липсва, с изключение на непряко управление statefull проверка, действащи върху входящите пакет (виж по-горе в текста).

Моите правила за Рамката за съвместно 1.

За JPF 2 те не са подходящи.

Да, може да има проблеми с Kaspersky.

За съвети относно най-добрия RuBoard например - там е разумно тема беше по темата.

Писано е, както по-горе - защитната стена не е много за идиоти, на хора, които разбират какво компютърна мрежа.

На входа на мрежата - елате, който иска портата широко отворена, ако няма антивирусни препарати - тромпет случай.

Това е защитна стена и антивирусна. Нейната функция защитна стена, той се представя добре, забраняващ връзка към / от вашия компютър.

Филтриране на трафика да хване вируси и не трябва.

Бих разбрал KAV, но KIS = \ много странен идея.

Ако е възможно, да зададете една малка програма за обучение - където можете да видите настройките за защита на компютъра от входящите мрежови връзки и как да ги създавате, chtoli?

Благодаря.