Authentication Cisco IOS

Въпреки това, не само, че ААА подразбиране е изключена; конфигурацията на системата - това е доста объркващо. Пропуски при конфигурация могат да доведат или до нестабилна, опасна инсталация, или на липсата на всякаква връзка изобщо. В тази статия, ние ще анализираме подробно настройките на схемата за удостоверяване с помощта на ААА.

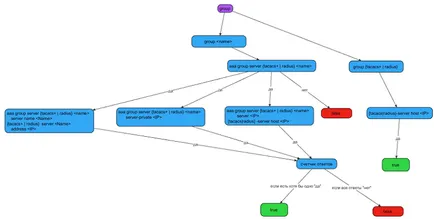

Като цяло, схемата за удостоверяване изглежда така:

Фиг. 1. Схемата за удостоверяване на (кликване се отваря в пълен размер)

Фиг. 2. Схемата за удостоверяване на (продължава, като кликнете върху отворен в пълен размер)

Веригата е разделен на две части, случайно, е описан в първото основно пътя на контролни линии (vty или против) до методи за идентификация, във втория - самите методи за удостоверяване.

Но първо първите неща.

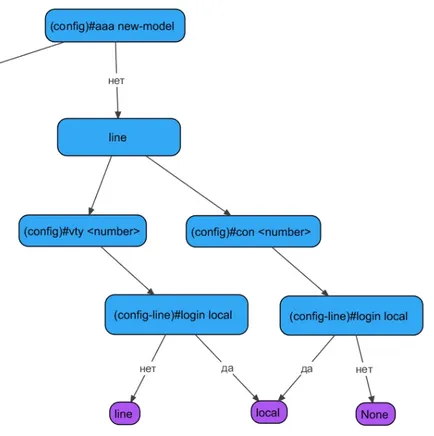

Липса на ааа нов модел

В този случай ние говорим за дясната част на схемата (вж. Фиг. 1).

Фиг. 3. Шофиране без удостоверяване ааа нов модел

С командата "вход местния" устройство, задайте връзката ще изисква да въведете потребителско име и парола, за да влезете.

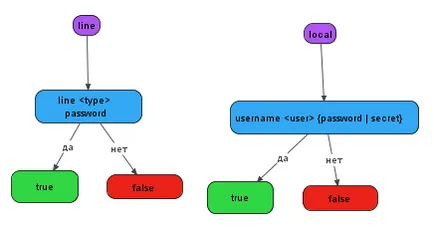

Така че: ако няма ааа нов модел максималната сума, която може да претендира от Cisco IOS, - е използването на парола (удостоверяване метод "линия") и използването на потребителско име и парола от локалната база данни ( "местен" метод за идентификация).

Фиг. 4. Методи на удостоверяване не ааа нов модел

Конфигурация ааа нов модел

конфигурация ааа предимство в това, че съдържа множество от методи за удостоверяване (за разлика от предишния случай). Обръщайки ааа случва чрез добавяне на команди ааа нов модел глобалната конфигурация. След това ще избор на методи за удостоверяване. Всички методи са организирани в списъци, които се присвояват или znacheniedefault. или конкретно име на списък (списък-име). По този начин, различни видове линии (AUX, vty, мошеник.), Можете да "висят" на различни методи за удостоверяване, ограничаване на достъпа между потребителите.

Пример за определяне на нов тип AAA-модел и удостоверяване списъци:

Router (довереник) #aaa нов модел

Път (конфигурационния) #aaa удостоверяване вход method1 [Method2 ...]

Маршрутизатор (конфигурационни) #line линейни номера

Router (довереник-лайн) удостоверяване #login

Както бе споменато по-рано, методите за установяване на автентичност в Акра доста. Опитайте се да се изброят най-често:

Най-интересният метода за удостоверяване, е групата: това е често срещано явление в средни и големи компании.

По-долу е пример за определяне на метод група, която трябва да се прилагат във връзка със списъка на удостоверяване.

Пример за добавяне на група от сървъри и частен Радиус сървъра:

Router (довереник) #aaa удостоверяване вход група по подразбиране servradius1

Път (конфигурационния) #aaa група радиус сървър servradius1

Път (конфигурационния-SG-радиус) #server 192.168.1.1

Път (конфигурационния-SG-радиус) #server 192.168.1.2

Път (конфигурационния-SG-радиус) #server 192.168.1.3

Router (довереник-SG-радиус) # сървър-частно 192.168.1.10

Фиг. метод 5. Конфигуриране на удостоверяване за група

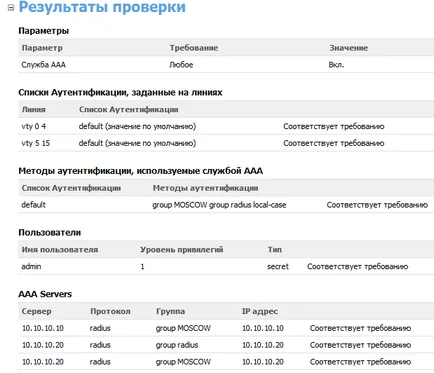

Фиг. 6. Изисквания за състояние

Фиг. 7. Резултатите от изискванията за AAA услуга