Засичане устройства за трафика, свързани чрез публичен достъп точка WiFi (MITM атака) за

Вчера @akaDimiG ме хвърли една малка забележка "Secure Wi-Fi в iPhone е под съмнение", което на пръв поглед ми е причинил големи съмнения.

Така че, вместо на хипотетичен "SSL байпас" нека да видим как да атакува човек по средата.

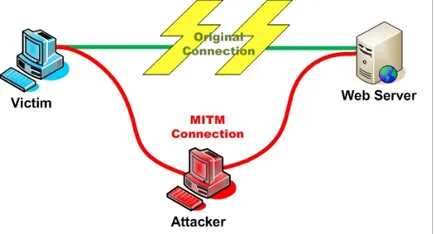

Човекът в средата

Минах безгрижни администратори. да се облекчава на живот или просто невежество да не се обърне внимание на потенциалните дупки в сигурността. MITM атака може да направи невъзможно да се включи в точка за достъп функция "изолиране на точката", а след това клиентите на мрежата не могат да комуникират директно. Най-малко в Linksys точките Намерих тази функция.

Аз си мислех, че MITM не е лесно да се приложи, и тя може да се пренебрегне. Как грешах.

Да започваме. Ние ще трябва лаптоп (блог тема включва Apple лаптоп, но можете да използвате всеки Unix).

MITM е да се получи на клиента да се мисли, че трафикът не е нужно да prosylat чрез законен рутер от компютъра на нападателя, чрез въвеждане на фалшив ARP. Това изисква arpspoof полезност. И е част от Dsniff пакет.

За съжаление, не са предоставили на нормалното Dsniff поради проблеми с компилацията libnet, така че използването на Dsniff-раз, поставяйки X11 библиотеки.

Като жертва, аз бях на iPhone, той се свързва с WiFi-мрежа, която вече е регистрирана "изследовател". За простота, ние премахваме от пакетите в улавяне tshark Explorer (192.168.99.10):

Започнете инжектирането на фалшив ARP, за да "жертва" в отговор на искане за Mac Mac рутер се оказа "изследовател":

00: 26: 08: e2: a6: 0с - това Mac лаптоп изследовател:

Тук, в действителност, и на целия трафик в момента е "жертва" минава през изследовател лаптоп:

За щастие, да споделят с MobileMe и GMail се извършва на HTTPS / съобрази с IMAPS:

Както можете да видите, MITM се реализира много просто. Ето защо, аз не препоръчвам да се работи с важни данни и посочете критичните обекти чрез публичен хотспот WiFi. По-добре да използвате мобилния интернет, където всеки, който желае да се намеси трафик, седнал на съседната маса, нереално. Или използвайте VPN. И най-лесният начин да се контролира винаги който използва SSL, и то не премине през данни некриптиран HTTP, POP3 и IMAP достъп.