Укрепване закрилата на SQL Server, прозорци него реше

Функциониране на приложения SQL Server зависи от данните, и никога преди защита на данните, не е толкова спешно. SQL Server - любим обект на хакери, в допълнение, има риск от случайна повреда на данните. Рискът може да бъде намален чрез консолидиране на SQL Server чрез намаляване на зоната за атака и контрол на достъпа, за да го

ИТ инфраструктурата за вашето предприятие

Намаляване зона атака

Площ на атака се нарича начин, чрез който можете да получите достъп или да се увеличи правомощията на SQL Server. За да се намали SQL Server атакува зона, моля, имайте предвид следните препоръки.

Инсталирайте само необходимата компоненти SQL Server. инсталация на SQL Server често се разглежда като рутинна задача, но тя е на този етап да започне да прилага защитни подобрения. Когато инсталирате SQL Server услуга не трябва да включва SQL Server Analysis Services (алармени), SQL сървър Услуги интеграция (SSIS) и компонент в пълен текст на двигателя и негов агент Филтър Daemon Launcher. Ако е необходимо, те могат лесно да бъдат добавени по-късно.

Не инсталирайте отчитане услуга SQL Server Услугите (ТТР) на на същия сървър, като системи за управление на база данни на ядрото. Ако инсталирате SSRS услуга на същия сървър като двигател на базата данни, уеб услуга създава пролука в слой за сигурност. Исторически погледнато, това е много уязвимости чрез които хакери са проникнали сървърни и IIS уеб услуги. В резултат на това всички обекти, поставени на сървъра на риск. Това може да се избегне, ако се откаже от инсталацията на SSRS услуга на сървъра на базата данни.

Изключете услуга SQL Server, която не е абсолютно необходимо. По-специално, се препоръчва да направите следното.

Да не се използва TCP / IP портове, които са избрани по подразбиране. След инсталацията, трябва да конфигурирате SQL Server да използва номера на портове, различни от избрания по подразбиране. портове по подразбиране - известен входната точка в SQL Server; В миналото те са били използвани от нападателите. Остротата на проблема не е толкова голяма, ако сървърът не е достъпен от интернет, но при вируси, "троянски коне" и бисквити има и други начини да се възползват от тези уязвимости. Този подход не премахва пътя на атаката ще е просто да го крие. Ето защо, този метод е известен като "защита на непознатото."

Изключете ненужните мрежови протоколи. Необходимо е да се изключи (или включете) мрежовите протоколи, които не са необходими. В повечето случаи, връзката с SQL Server не се нуждае от двете Named Pipes и TCP / IP, така че изберете най-добрите протокола да се свърже с SQL Server, както и забраните, от друга. Например, Фигура 1 показва инвалиди протокол Named Pipes и вграден TCP / IP, е конфигуриран да слушате на пристанище, различно от избрания по подразбиране.

Екран 1. Изключете ненужните мрежови протоколи

Обърнете внимание на състоянието на общата памет на протоколи и Virtual интерфейс адаптер (VIA) на Фигура 1. Обикновено, можете да оставите споделена памет включена в цената, тъй като протокол, използван от сървъра само за местни връзки. Но чрез протокола трябва да бъде забранено, освен ако не се използва VIA хардуер.

Уверете се, че своевременно актуализирана и конфигуриран правилно антивирусна програма и защитна стена. С цел защита на сървъра трябва да е инсталирана най-новата версия на антивирусния си софтуер и защитна стена. В допълнение, всички пристанища са оставени отворени по подразбиране трябва да бъде затворена. По-специално, не забравяйте да се уверите, че защитната стена не е оставена отворена порта е по подразбиране за SQL Server.

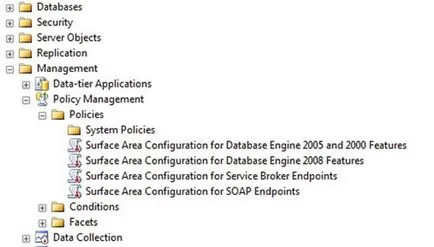

Фигура 2 показва примери за правилата работили площ, използвани от системата за контрол. Всяка политика съдържа състояние и целевия обект, към който се прилага това условие. Системата следи целта, проверка на съответствието със състоянието. Можете дори да отмените промените, които нарушават състоянието.

Екран 2. С помощта на системата за управление на базата на политики за управление на конфигурация за зоната за атака

контрол на достъпа

Контрол на достъпа в SQL Server не се ограничава до предоставяне на разрешения за потребителите. Контрол на достъпа включва следните задачи.

Конфигуриране на удостоверяване. Ако е възможно, използвайте само удостоверяване на Windows.

Конфигуриране на административните сметки. Вие искате да изтриете акаунта \ BUILTIN \

Администраторите и да деактивира профила от системния администратор (SA). Обикновено необходимо строго да се ограничи броят на потребителите, надарен с привилегии системен администратор, и да използват сървърни роли за привилегировани потребители, които имат нужда за решаване на някои проблеми на ниво сървър, като например архивиране оператори или администратори на сигурността. Въпреки че е невъзможно да се ограничи потребителски разрешения за системния администратор, но те могат да бъдат контролирани с помощта на инструменти на SQL Server одит.

Необходимо е също така да се ограничи членство в групата локални администратори. Местните администраторите могат да получат достъп до компютъра на SQL Server и дават права на система за себе си администратор. Направи го дискретно трудно, но е възможно. За да се защити на сървъра, който е домакин на SQL Server, трябва да се прилага еднакво строги мерки за сигурността на инстанция на SQL Server.

Назначаване сметки за услуги. Най-често срещаната грешка по отношение на сметките на SQL Server услуги, - като им допълнителни разрешителни. Преди да се обяснява как да се избегне тази грешка, не забравяйте, най-добрият начин за създаване на акаунти.

Не използвайте сметките на вградения в Windows системи (например, LocalService, LocalSystem) като счетоводна SQL сървър сметки за услуги, като вградени акаунти в системата наследи някои административни права на Active Directory (AD), които не са необходими за SQL Server. Например, предвид сервизна мрежа е позволено да се удостовери с мрежата посредством сметка на компютъра и сметката LocalSystem е разрешено да създавате и изтривате собствените си SPNs (SPN).

При възлагане на разрешения за сметка на SQL Server винаги трябва да следват принципите на най-ниски привилегии. Като цяло, трябва да добавите сметка услуга към съответния местен група, създадена специално за всеки SQL Server компонент. Това позволява на сервизния акаунт, за да наследи всички необходими разрешителни за нивото на Windows. Присвояване на разрешения за групи вместо акаунт за услугата гарантира, че резолюцията няма да бъдат загубени, когато промените сметка на услугата. В допълнение, стари разрешения услуга сметка не се записват, че той вече не е необходима.

В Windows или NTFS за счетоводството SQL сървър сметка услуга не изисква никакви допълнителни разрешителни, в допълнение към наследени чрез членство в съответната група. Никога не въвеждайте сметки за услуги в местната група на администраторите.

Създаване на групи за сигурност. Не трябва да се предоставя достъп до SQL Server, индивидуални потребители. Вместо това, създайте рекламна група сигурност за сървърни и задаване на разрешения, и след това въведете индивидуалните потребители към подходящата група, ако е необходимо. Управление на групи за защита трябва да бъде администратор на база данни или използване група. Често компаниите използват инструмент, с който членовете на дейността на групата, могат да правят промени (като например добавяне на потребител) на групата за сигурност, но собственикът на групата трябва да одобри промяната или да го отмени. Недопустимо е да се даде възможност добавяне на един от обектите на групи за защита, които са извън контрола на оперативната група, както е в този случай можете да загубите възможността да видите членовете на групата и да управлявате добавяне и премахване на потребители.

схеми за присвояване и собствеността на обекти. Ако на потребители без права на администратор на системата е необходимо да се контролират пряко някои части на производствената база данни, е необходимо да се отдели на съответните обекти от всички други обекти. Най-добрият начин да го направя - изведе управлявани от потребители обектите по специалната схема и за предоставяне на разрешения на ниво схема. Индивидуалните потребители или групи не трябва да притежават или DBO схема обекти в него.

Не активирайте верижното собственост кръстосано база данни. Ако те са включени, може да има ситуации, в които потребителят неволно получат разрешение за обектите в базата данни, различна от сегашната.

Индивидуалните потребители не трябва да притежават бази данни. Потребителят има право да бъде собственик на базата данни е свързан автоматично към DBO, което води до заобикаляне на проверките на разрешение в рамките на базата данни. Това ниво на власт не може да бъде отменена или анулирани, освен ако не промените собственика на базата данни. Освен това, ако собственикът на базата данни - незаконен потребител, можете да получите неочаквано и трудно да се диагностицира грешки в базата данни на разрешения. Ако изключите сметка системен администратор и верижното собственост кръстосано база данни, сметка системен администратор може да прехвърлите собствеността на всички бази данни, без никакъв риск.

Един от вариантите - Винаги изключвайте опция Надеждната. Тази опция се използва често, за да се опрости стартиране CLR код EXTERNAL_ACCESS или опасни разрешения в базата данни. Той също така позволява на функции и процедури, които използват прехвърлянето на властта да изпълняват функции на сървъра на ниво. По същество, Надеждната параметър разказва модел на сървъра, системният администратор има доверие на собственика на базата данни. Това може да бъде постигнато, без да се включва Надеждната вариант, ако се регистрирате код модул или с помощта на сертификата.

основен приоритет

Основната задача на администратора на базата данни - защита на случаи на SQL Server и данните, които те съдържат. Укрепване на SQL Server чрез намаляване на зоната за атака и контрол на достъпа - важен елемент от защитата на сървъра. Техники, описани в тази статия ще ви помогне да защитите инстанция на SQL Server, както и данните ви.

Сподели снимки с приятели и колеги