Рускоезичните група хак Turla междучасията сателита, за да прикриват следите си

Експерти "Kaspersky Lab" пусна нов доклад за дейността на прословутия хакер група Turla. Специалисти следят Turla за повече от 8 години, и методите на работа на хакерите през годините стават само объркващо и сложно. Най-интересното наблюдение наскоро беше откритието, че хакерите използват сателитна телевизия, за да се прикрие тяхната дейност. Такива методи се използват в продължение на четири хакер отбор, но Turla - най-известният сред тях.

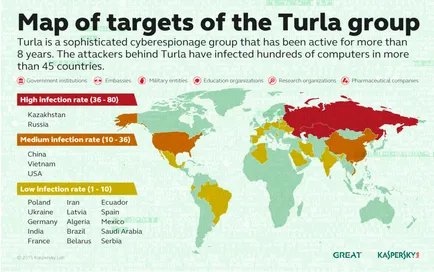

Групирането Turla, чието ядро, според експерти, е на рускоезичните хакери, известни още като змия или Uroburos (от името на собствената си корен). Тези момчета започват да светят на радара в областта на специалисти по сигурността на информацията чрез различни неща, включително създаването на изключително потаен Trojan за Linux. По икономически дейности вече са засегнати 45 страни и мрежи, принадлежащи на държавни агенции, посолства, военни, научни центрове и фармацевтични компании. През последните няколко години, експерти многократно са Turla, посветени на различни статии и студии.

По това време, специалистите на "Лаборатория Касперски", описани по-използваната техника Turla (и HackingTeam, Xumuxu и ракетен Kitten) в крайните етапи на атаки: да скрие и да подобри сигурността на техните разходи сървъри, хакерите използват сателитна команден сървър, в действителност, чупене на този спътник , Експерти пишат, че дълго време не можеше да разбере как хакерите се - законно под наем търговски сателитни канали, или просто да хакнат доставчици? Трябва да се отбележи, че отдаването под наем на канала - начина, по който не е евтино, тъй като цената на канал със скорост от 1 Mbit / сек и в двете посоки може да бъде до $ 7000 на седмица.

- Сателитна чиния, чийто размер зависи от географското местоположение и конкретния спътник

- Sat конвертор (конвертори)

- Специално DVB-S тунер (на PCIe карта, експерти казват, че е най-добре за тази цел подходящи TBS-6922SE. TBS Technologies производство. USB използване е силно нежелателни)

- PC, за предпочитане тичане Linux

Целева на атаката се превръща в "едностранен" сателитна интернет. Такива надолу интернет канали се различават евтинията и лесна инсталация, както и, за разлика от пълен дуплекс сателитна интернет, на практика не са защитени и не използват криптиране за obfuscating трафик. Това означава, че потребителят изпраща заявка чрез кабел или GPRS и компаньонка "реагира" на него в Ku-обхвата (12-18 GHz). Нешифрования.

Тази уязвимост и използвана от хакери. На първо място, те са слушане на трафика, за да се определи на ПР на потребителите, работещи с сателита. След това, когато се установи, че жертвата, започват да се замени пакети, например, SYN АСК, в рамките на нормалното интернет линия. В специално отбелязва проучването и още нещо: "законните канали, потребителят просто игнорира пакета, тъй като пристига в затворен порт (например 80 или 10 080). Тук трябва да се направи един важен момент: обикновено, когато получите пакета за затворен код пристанище отговаря с RST или FIN, която да е ясно, че пакетът не чака. Въпреки това, за бавни връзки го препоръчва да се използват защитни стени, които просто капки пакети, предназначени за затворени пристанища. Това създава възможност за злоупотреби. "

Хакерите използват всеки канал е не повече от няколко месеца, очевидно от съображения за сигурност (макар че, може би, при нападението има някои технически ограничения и лимити). Тяхната разходи за организиране на подобна атака са по-малко от 1000 $, както и разходите за текуща поддръжка на "желязо" - най-малко $ 1000 на година. Тя е много по-евтино да наемат юридическо канал или VPS сървър и много по-надежден. Експерти "Kaspersky Lab" имайте предвид, че най-странното нещо в тази ситуация, може би, е, че такава техника отдавна се използва само четири хакер група, имайки предвид лекотата и ниско метода на разходите.

Снимка: Kaspersky Lab

новини Сподели с приятели: