Конфигуриране на Cisco ACS 5

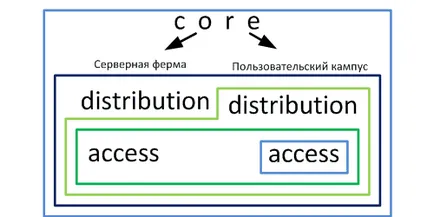

Така че, нашата мрежа от 3 кампуси: две потребител и фермата на сървъра.

В съответствие с устройствата строителната конструкция на колежа мрежа са разделени на групи: слой достъп, разпространение слой, среден слой. Отделно от това, там е група с граничен контрол граничен желязо: ръба рутери, защитни стени, VPN шлюзове, и т.н.

Правомощията на администраторите се предоставят въз основа на йерархични политики за достъп. Администраторите имат малък опит е позволено да работят само с нивото на оборудване за достъп, с потребителското безкритично университета. С придобиването на опит администраторите имат право на достъп на сървърно ниво ферма. Въпреки това, те могат също така да се работи с потребителско оборудване. За контрол на достъпа по модела, използван. Структурата на офиса е показано на фигурата:

Всеки правоъгълна област - захранването на оборудването, при условие, че някои администратори група

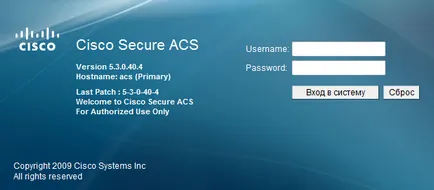

Настройка на сървъра ACS

След свалянето на торент тракер купите нов парче желязо Cisco 1120 и първоначалната инсталация стигнем до страницата с потребителско име и парола:

Въведете потребителско име и парола, изкован по време на инсталацията и да получите в началната страница:

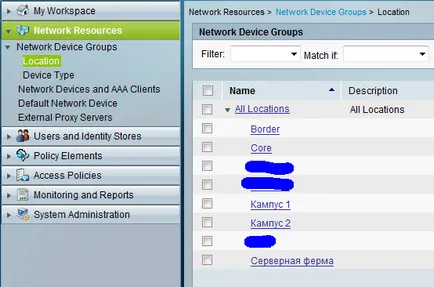

мрежови ресурси

Секцията за мрежови ресурси описва мястото, видове устройства, а в действителност, на самите устройства.

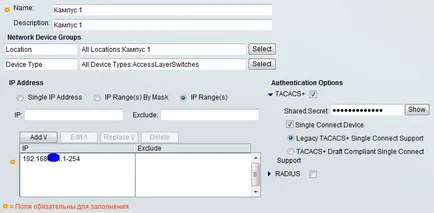

Първо, трябва да се опише на устройствата, които ще бъдат свързани със сървъра. Отидете в раздел мрежови ресурси → Местоположение и създаване на най-малко три устройства за позициониране: Campus 1 Campus 2, сървърна група:

Секцията за създаване Тип на устройството 3 типа устройства: AccessLayerSwitches, DistributionLayerSwitches, CoreLayerSwitches.

завършени секцията Настройки на мрежови ресурси.

Потребители и идентичност Магазини

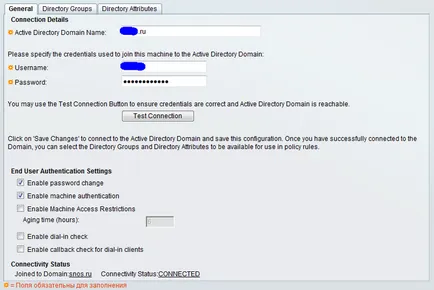

Продължете да сухожилие с Active Directory. Отворени Потребители раздел и идентичност Магазини → Външни самоличност Магазини → Active Directory. Попълнете полето. За да се свържете с реклама изисква uchotka администратора на домейна. Защо - не знам. С uchotkoy средностатистическият потребител не работи.

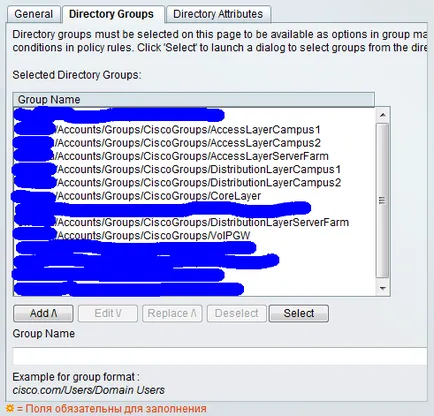

В раздела свързват Directory в групите на Active Directory

Tab Directory атрибути трябва за задаване на правила за определен потребител.

Създаване на куп с АД е завършена.

елементи на политиката

Продължете, за да изберете елементите на политиката. Създайте нов профил пълен достъп до устройството. За този раздел политика елементи преминават в група разрешаването и Разрешения → администрация Устройство → Shell профили. Регистрирай се FullAccess. В общата раздела Задачи Asking максимални ползи:

Кликнете върху Изпращане. Всички настройки профили са завършени.

политики за достъп

Себе си директен достъп до политики, конфигурирани в раздела за политики за достъп.

Първо трябва да се създаде политика за работа с Active Directory. Кликнете върху връзката на достъп до услугите и създаване на нова политика за достъп:

2 Поставете отметка идентичност и разрешението за употреба.

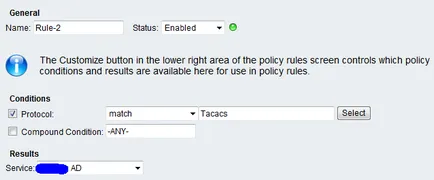

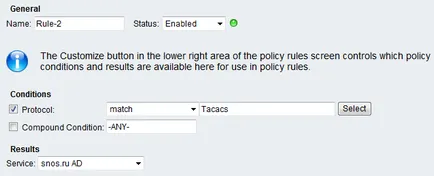

На следващо място, трябва да определите в кой достъп политика ще работи единица. Щракнете върху Избор Правила връзката Service. Създаване на правило, според което ще бъде мач устройства операционна протоколни TACACS + на:

Според това правило, всички устройства, които искат TACACS протоколните данни + ще бъдат обработвани от политиката, създадена по-горе.

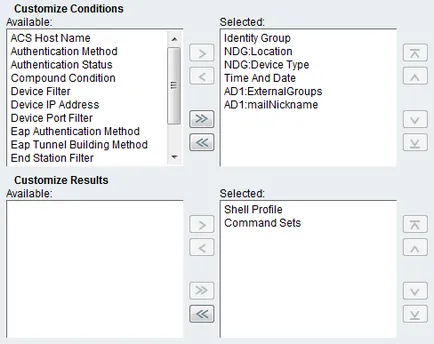

Секцията персонализиране на резултатите от избрания профил опции от командния ред и командване в стаята. В нашия случай, само набор от команди.

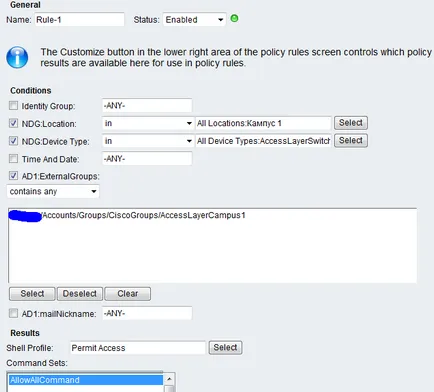

За да създадете правилото щракнете върху бутона Създай.

Щампован кърлежи и условия. Параграф AD1: mailNickname необходимо, ако едно правило е конфигуриран с препратка към конкретен потребител име, а не на цялата група.

На следващо място, трябва да се установят правила, в съответствие с първата снимка.