Какво е DNSSEC, мемоари на бъдещето, Дмитрий Беляев

В момента, в интернет често е възможно да се отговори на акроним DNSSEC, когато става въпрос за използването на модерни технологии за мрежова сигурност.

Целесъобразността на прилагането и използването на DNSSEC технология се определя на първо място, цената на риск от пренасочване на крайния потребител към зловреден сървър. То може да бъде финансови загуби, да получава изкривена информация и други негативни последици.

Първоначално системата Domain Name System (DNS), не беше разработен за целите на сигурността, както и за създаване на мащабируеми разпределени системи.

С течение на времето, системата на DNS става все по-уязвим. Нападателите могат лесно пренасочване на потребителски заявки за символичното име в сървърите на черупки и по този начин да получат достъп до вашите пароли, номера на кредитни карти и друга поверителна информация. Потребителите сами не могат да направят нищо за него, тъй като в повечето случаи дори не са наясно, че искането е препратено - Влизане в браузъра си и самия сайт, са точно това, което се очаква да се види на потребителя. DNSSEC е опит да се гарантира сигурността по време обратна съвместимост.

По този начин, на DNSSEC е разработен, за да се гарантира безопасността на потребителите от неверни данни в DNS, например, създаден от DNS кеша на отравяне. Всички отговори от DNSSEC са цифрово подписани. При проверка на цифровия подпис проверява лоялността на DNS-клиент и целостта на информацията.

В същото време, DNSSEC не криптиране на данните, и не променя тяхното управление, да са съвместими с по-старите версии на текущия DNS и приложения.

DNSSEC да сертифицираме и информация като общо предназначение криптографски сертификати, които се съхраняват в CERT запис DNS.

RFC 4398 описва как да се разпределят тези сертификати, включително електронна поща, което ви позволява да използвате DNSSEC като глобален разпределени ключове сертификат магазин подпис.

Това означава, че DNSSEC не осигурява поверителността на личните данни; по-специално, всички DNSSEC удостоверяване отговорите, но не и криптирана. DNSSEC не защитава срещу себе си DoS-атаки, въпреки че в някои отношения го прави индиректно. Други стандарти (не DNSSEC), използвани за предоставяне на големи обеми от данни, обменяни между DNS сървъри.

Първоначално, имена на домейни система не е имал защитни механизми срещу подправяне на информация в отговор на сървъра, както по времето на развитие (началото на 1980 г.), заплахи за сигурността на интернет днес е неуместно.

В този случай, клиентите съдят коректността на информацията, получена изключително чрез двубайтовите идентификатор на искането. По този начин, нападателят е необходимо, за да сортирате стойностите на 65 536 на "отрови кеша." Това означава, че данните в системата на DNS са повредени (умишлено или поради грешка) и DNS-сървър ги кешира за оптимизиране на работата (кеш става "отровен") и започва да се осигурят тези неистински данни на своите клиенти.

Първата версия на DNSSEC изисква комуникация на шест мнения и голямо количество данни за наследник на промените (DNS наследник на всички области трябва да бъдат изцяло прехвърлени на родител, родителят прави промени и да ги изпраща обратно на наследник). В допълнение, промените в публичния ключ може да има катастрофален ефект. Например, ако на зона «.com» е променил ключа му, той ще трябва да изпрати 22 милиона записи (тъй като е необходимо да се актуализират всички записи на всички наследници). По този начин, DNSSEC като RFC 2535 не може да се мащабира до размера на Интернет.

Тези трудности, от своя страна, води до появата на нови спецификации (RFC 4033, RFC 4034, RFC 4035), с фундаментални промени в DNSSEC (DNSSEC-бис), новата версия на която ще елиминира основен проблем на предходната изпълнението и въпреки, че новите спецификации на клиента и трябва да се направи допълнителен стъпки, за да се провери ключовете, той беше доста подходящи за практическо използване.

Смяна на DNSSEC, който се нарича на DNSSEC-бис (името е дадено да се прави разлика DNSSEC-бис от първоначалното DNSSEC за подход в RFC 2535) използва принципа на DS (инж. Делегация подписващия), за да се осигури допълнително ниво на непряк делегация в предаване на зоните на родителя да наследник на.

Новият подход, като промените администратор публичния ключ на родителски домейн се изпраща само една или две позиции, вместо шест наследник изпраща обобщен (пръстови отпечатъци, хашиш), нов ключ отворен родител. Родителят просто съхранява публичен ключ идентификатор за всеки един от наследниците. Това означава, че родителят ще бъде изпратен много малко количество данни, вместо обмен на огромни количества данни между наследник и майка.

Подписване на DNS данни и проверка на създаване на допълнителни разходи, които се отразяват отрицателно на работата на мрежата и сървърите. Например, средно DNSSEC зона (снимачната площадка на определено ниво на имена на домейни, включени в специално домейн) е 7-10 пъти по-голям от размера на DNS самата система. Генериране и верификация на подписа отнема значително време процесора. Подписи и ключове заемат един порядък повече дисково пространство и памет от самите данни.

Главната особеност на цифров подпис, който има отворени публично достъпни методи за валидиране на подписи, но поколението на подписи за всяко данни изисква изхвърлянето на подписване таен ключ. Ето защо, проверете етикета може всеки член на системата, но да подпишат нови или променени данни на практика може да бъде само един, който има таен ключ.

На теория, нищо не пречи на някой хакер да се изчисли таен ключ и вземете подписа, но на практика от доста сложен и дълъг ключова операция не се извършва в разумен срок, в присъствието на съществуващите изчислителни инструменти и математически алгоритми.

Ако има таен ключ на изчисляване цифров подпис е лесно. Това е работата на асиметрични публичен ключ за криптиране системи. Основният цифров подпис алгоритми.

Проблеми на изпълнението и недостатъци

изпълнение DNSSEC значително забавена поради като:

В момента повечето от тези проблеми решени технически Интернет общност.

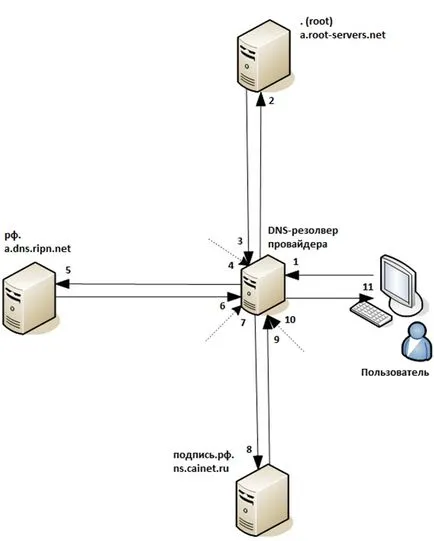

Алгоритъмът работи в DNSSEC на зона

2. доставчик на DNS-сървър в отсъствието на информация за кеш за искан домейн изпраща искане до корен DNS-сървъра. Искането зададете още един показател, че желаете да получите отговор за преобразуване с помощта на DNSSEC (изложени бита направи).

3. корен DNS-сървъра отговаря, че за руската зона. отговорен е a.dns.ripn.net на DNS-сървър. Едновременно с това, той се връща подписан с помощта на частния корен зона KSK набор от публични ключове на подписа за кореновата система (основен набор се състои от открит и отворен KSK ЗСК) и подписа с помощта на частния ЗСК корен зона хеш KSK отворен за бандата на RF.

4. Resolver в сравнителен получен от корен сървър DNS-отворен KSK корен зони съдържат в своята памет KSK отворен кореновата зона. След това, проверките на резолвера, съдържащи се в определен RRSIG ключовете зоната на корените електронен подпис. Ако подписът е правилна, резолвера започва да се доверява ЗСК кореновата система и проверява подписването му използване DS-рекорд за най-ниска зона - на Руската федерация. (DS-влизане е хеш KSK RF лента.).

6. Отговаря за руската зона. DNS-сървър отговаря, че информацията за PODPIS.RF на областта. се съдържа в cainet.ru на DNS-сървър; декларации, подписани с помощта на частния зона KSK RF. набор от публичен ключ подпис зона на Русия. и подписан с частния зона ЗСК RF. хеш отворена зона KSK PODPIS.RF.

Въз основа на материали cctld.ru, wikipedia.org и други открити източници