Идентичност и управление на достъпа - определяне

Този преглед обобщава мнението на представители на разработчиците и корпоративни потребители на назначаването и текущото състояние на агенти, които са отговорни за управлението на самоличността на потребителите в областта на информационните корпоративна среда и достъп до своята мрежа компютри и информационни ресурси (средства UID).

Сложността на задачите, които отговорността за тези средства, довели до създаването на специализирани системи - идентичност и достъпа (IAM, системи за управление на идентичността и достъпа или велур, ние ще продължим да използваме тази съкращение). А преди няколко години, те се появи на пазара като самостоятелни продукти, въпреки че всички информационни ресурси и до появата на специализирани Suede, разполага със средства, за да гарантират контрол на достъпа до него. Това най-вече се отнася до ресурси като операционната система. СУБД. сложна прилагане на ERP софтуер. CRM. SCM и т. П. [1]

Характеристики на ИТ инфраструктурата на големите предприятия

- Много от потребителите на информационни системи: служителите, контрагентите, клиенти

- Междусекторни бизнес процеси минават през няколко информационни системи

- Членовете работят в различни ИТ системи и изпълняват различни функции в тях

- Във всяка информационна система има своите права за достъп и набор своята процедура за удостоверяване

управленските цели разрешения

- Намаляване на рисковете, свързани с неправилно или несвоевременно издаване или отнемане на правата за достъп на потребителите

- Намаляване на разходите за управление на правата за достъп

- Повишаване ефективността на процесите на управление на авторски права: бързо издаване на временни разрешения, минимален престой при конфигуриране на правата и така нататък ..

Основните задачи на Suede и мястото му в цялостната структура на управлението на сигурността

Разпределение на средствата в отделна система UID отразява необходимостта на потребителите да обединяват функциите на DSC под един "чадър"; Въпреки това, размерът на чадъра, експерти изчисляват по различен начин.

Счетоводство и използването на стандарти и норми в строителството на Suede

В изграждането на всяка система, разумно е да се придържаме към стандартите, тъй като те се обобщи най-добрите национални и международни опит. Следвайте разумни технологични стандарти и регулаторни правила и закони - е необходимо. Поради това, разработчиците на различни системи и техните потребители трябва да знаят правилата, които определят обхвата на дейностите им.

На технологични стандарти, смятат експерти, създателите Suede първо трябва да се придържат към следното:

- общи стандарти за информационна сигурност - XKMS, PKI, XML-SIG, XML-ENC, SSL / TLS, PKCS, S / MIME, LDAP, Kerberos, X.509 и др.;

- стандарти за обмен на самоличността на потребителите - чрез SAML, WS-Фед, XACML, SPML др.

- стандарти за интеграция - WSDL, WSRP, JSR-115, JCP, SOAP и др.;

- стандарти за услуги в мрежата - WS-Security, WS-Фед, WS-политика, WS-Trust и др;.

- Стандарти Directory Services - X.500, DSML, LDAP, JDBC и т.н ..

Преди въвеждането на Suede

Повечето съвременни компании по целия въпросите на информационната сигурност много незрели: корпоративни потребители са на земята, на база нивото на четиримата взети в класирането на компанията. Така че не се излишно да припомним основните мерки, които експертите препоръчват да се проведе преди въвеждането на Suede.

Функционална структура Suede

Експерти посочват следните основни характеристики, които трябва да бъдат изпълнени в рамките Suede:

Процеси и етапи на изграждане на системи за права на достъп

- Наемане, трансфер, освобождаване

- Отидете на почивка / указ изход от ваканция / указ

- Промяна на изпълнение на служебния дълг

- Промени в IT-инфраструктурата

- Потребителско участие в инциденти по сигурността на информацията

- Свържете / изключите външните потребители

- Одит и повторно сертифициране на правата на достъп, [2]

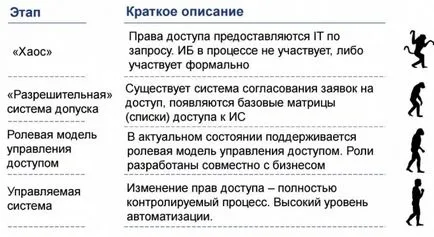

Етапи на изграждане на система за контрол на достъпа

Разрешаването на система за достъп

Проблеми, позволяващи достъп до системата

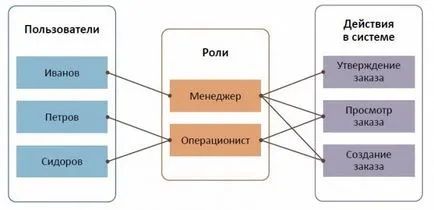

Роля модел (RBAC)

- Сформиране на обекти за достъп

- Първи списък на достъп на

- Одит на текущите разрешения

- Разпределение на бизнес роля

- Определяне на един основен набор от права за всяка роля

- Формализиране на ролите достъп, изграждане матрица достъп

- Привеждането в съответствие на процеса на управление на правата за достъп

- Процесът на регулиране (проектантски документи)

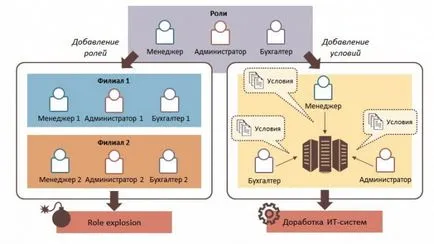

- В чист вид, моделът не е гъвкава, тъй като не се вземат под внимание:

- контекст активността на потребителя

- потребителски атрибути

- параметри на средата, в която потребителите да работят

- Голяма част от потребителите на служебните задължения изискват създаването на уникални роли

- Трудно е да се поддържа текущото състояние на права за достъп в организационните промени

RBAC: вариация и развитие

RBAC: Вариации и развитие

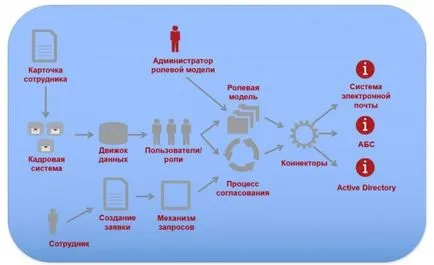

Централизирането на управление: Identity Manager

- Тя води всички роли управленски алтернативи, за да един модел

- Централно управлява правата за корпоративни ИТ системи

- Осъществява бизнес сценарии: назначаване или уволняване, почивка и т.н.

"Трудности» Identity Manager

- Той работи в рамките на модела RBAC

- Тя не отчита атрибутите на бизнес обект

- Ограничено до съществуващите роли в информационната система,

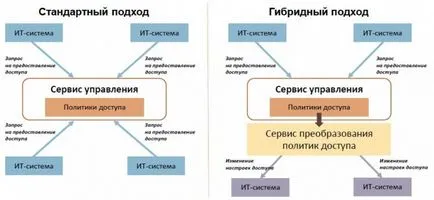

Умение модел достъп (ABAC)

ABAC: Шофиране Организация на достъпа

Подходи за достъп управление (стандарт и хибрид)

- Тя трябва да бъде в състояние бързо да се провери кой има достъп до която (имал достъп до някои дата в миналото)

- За изграждане на база набор от права за достъп и изграждането на модел за подражание се изисква много часове на взаимодействие с бизнес единици

- Имате ли нужда от регистър на собствениците на ресурси

- IDM и други инструменти за автоматизация са средство, а не самоцел

- Крайната цел - подобряване на ефективността и намаляване на рисковете, свързани с прекомерна достъп

DSC функции в операционната система, база данни и приложни системи

Както беше отбелязано по-горе, корпоративни информационни ресурси имат свои собствени механизми за определяне и предоставяне на потребителите с права на достъп до нивото на операционната система, база данни или приложение. Експерти отбелязват, че средствата ИС реализирани в съвременните информационни и компютърни ресурси, все повече и повече в близост до възможностите на специализирани системи, сред тях са заеми процедури и функции.

Насоки за развитие на Suede

Според експерти, като се вземат предвид тези изисквания Suede, скалируемост, йерархия, и подкрепа за териториалното разпределение, най-подходящ за тези системи днес е тристепенна архитектура с три основни компонента: изпълнява бизнес логиката (поток) UID съхранение на идентификационни данни, сървър и централизирана конзола за управление UID.

Разделението между лични и бизнес потребителски акаунти изтрит

А това от своя страна може да изглежда донякъде изненадващо, особено като се има предвид огромния брой сайтове на потребителите, които предлагат безплатно, приложението OTP, доставката на ОТП-паролите чрез SMS и дори насърчаване на лицеви удостоверяване технология. Всички знаем, че опцията "Запомни ме на това устройство" - най-простата форма на контекстното удостоверяване, когато се активира вторият фактор, само когато влезете в системата с неизвестен няколко браузъра и устройства, както и че по-голямата част от ИТ мениджърите (63%) виждат като бъдещето на двуфакторна автентикация.

Оферта служителите нови инструменти за мобилна работа? Може би.

Въпреки че по-голямата част от анкетираните са вземащите решения да го разпознае препятствията пред по-широкото използване на мобилни технологии в техните организации, естеството на тези трудности могат да бъдат много различни, като се започне от опасения за сигурността (50%), допълнителна тежест за управлението на ИТ (48%), увеличение на разходите (43%) на другите предизвикателства, включително желанието да се гарантира прозрачността на ИТ (30%) и необходимостта от спазване на регулаторните изисквания.

Cloud: взривния ръст, механизмът на SSO (SSO) и контрол на достъпа

Експлозивният растеж на базирани в облака приложения в корпоративна среда се стреми да веднъж завинаги да реши проблема с така наречения «парола fatifue» - хората са уморени от паролите, когато служителите в ежедневната им дейност трябва да се запази в паметта на 10-25 двойки от потребителски имена и пароли. От тази гледна точка, почти половината от участвалите организации (49%) планират да приложат решение, предоставяйки еднократна идентификация (ДИВ), за да базирани в облака приложения, както и за един и същ брой от анкетираните (47%) са съгласни, че техните организации се варят такава необходимост ,

Днес, парола технология за управление на парола свод е най-разпространеният метод за контрол на достъпа приложения облак, който се използва в 53% от организациите. Сред другите методи - IDaaS (28%), облак SSO-разтвор (28%) и IAM-решения на собствена инфраструктура (23%).

Suede състояние на пазара в България

В България, увеличаване на търсенето на Suede е имало наскоро, както и средствата за DSC български компании харчат само 2% от бюджета на информационната сигурност. Според експерти, това е до голяма степен се дължи на факта, че въвеждането на технологията на DSC изисква пакет от нормативни-методически документи на дружеството, осигуряване на строг оформяне на процеса на потребителския достъп до информационни ресурси. Това се дължи на липсата на цялостна подкрепа документация в областта на информационната сигурност, много български фирми не са готови за въвеждането на Suede.

Както разпространение възпиращ продукти експертите наричат висока цена - от 60 до $ 100 на потребител, както и на факта, че тези решения са на кръстопътя на функциите на ИТ отдела и звено за охрана (което пречи на приемането и изпълнението на организационно и административно за мерките за DSC). , Към днешна дата, България въведе няколко Suede. Въпреки това, можем да предположим, че в близко бъдеще в тази посока ще бъде пробив. Сега се управлява големи и интересни проекти, които предвиждат поетапното внедряване на UID в рамките на една до две години.

Днес в България Suede са от интерес за големи компании и организации с добре развита ИТ инфраструктура, като например голям telekomoperatory, банки, застрахователни дружества, индустриални компании, петролни и газови корпорации и правителствени агенции. Оценка на годишната Suede поръчки българския пазар за следващите няколко години, нашите експерти ще дават широк вилица - от пет до няколко десетки милиони долари. В същото време те се вземе предвид, че броят на потенциалните клиенти през следващите три до пет години ще бъде около сто компании с цена от 1 млн. Долара за проекта.